Ransomware statistics: Facts and trends for 2025

Ransomware statistics: Facts and trends for 2025 Ransomware is an ever-growing threat to businesses, organizations, and individuals everywhere. The more you know about this cyber-menace,

El ransomware es una amenaza cada vez mayor para empresas, organizaciones e individuos de todo el mundo. Cuanto más sepas sobre esta amenaza cibernética, mejor protegido estarás. Conozca algunas de las estadísticas de ransomware más alarmantes y defiéndase de los ataques de ransomware y otras amenazas digitales con una herramienta de seguridad cibernética de última generación.

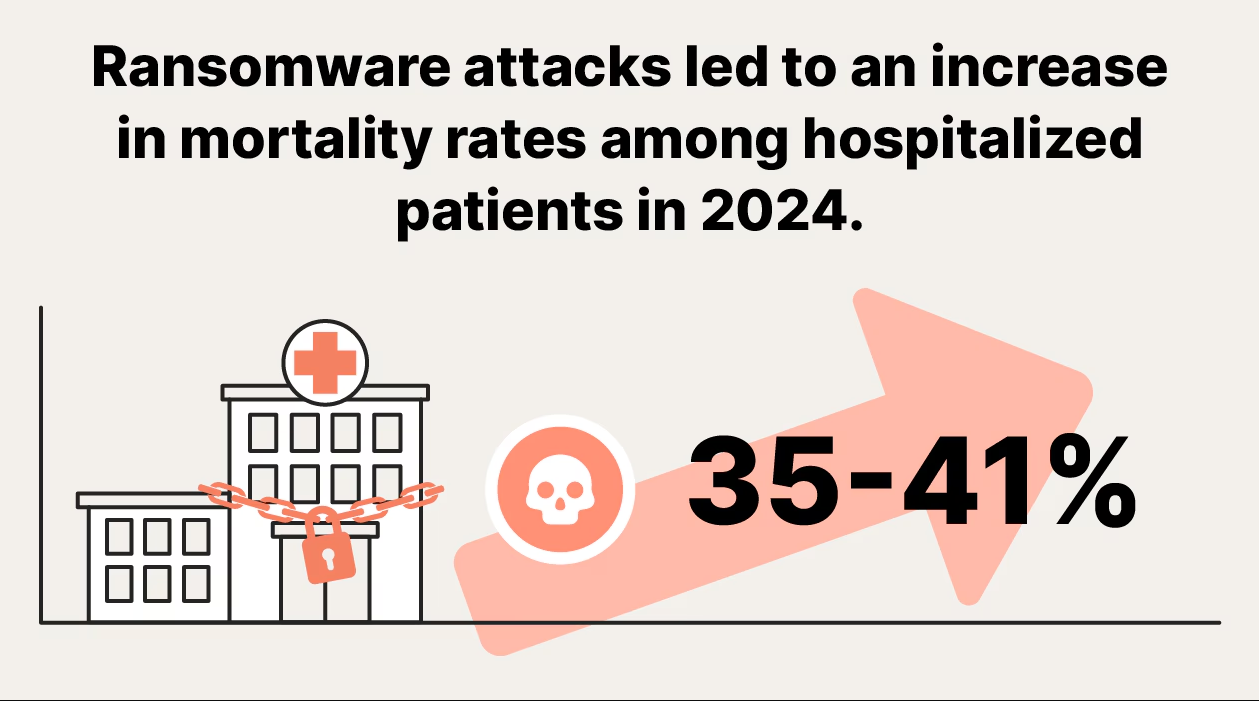

El ransomware es una variedad insidiosa de malware que los ciberdelincuentes utilizan para cifrar los datos esenciales del sistema de sus objetivos y bloquear eficazmente a los usuarios de su software. Luego, los atacantes amenazan con restringir aún más el acceso o filtrar información confidencial a menos que sus víctimas paguen. Los ataques de ransomware suelen dirigirse a grandes organizaciones como escuelas, hospitales y empresas.

Con tantas organizaciones que dependen de la infraestructura de TI, los ataques de ransomware pueden tener un impacto devastador. Siga leyendo para conocer las últimas estadísticas y tendencias en ransomware, y descubra qué puede hacer para protegerse a sí mismo y a su organización.

Los ataques de ransomware a la cadena de suministro son especialmente efectivos, ya que tienen un efecto dominó no solo en la organización objetivo, sino en toda la industria a la que sirve. A medida que las organizaciones se vuelven más interconectadas y dependen de sistemas centralizados, son cada vez más vulnerables a los ataques de ransomware. Esta vulnerabilidad a menudo se ve exacerbada por la necesidad urgente de las víctimas de evitar interrupciones en sus operaciones, lo que puede llevar a decisiones apresuradas con respecto a los pagos.

Sin embargo, con cada operación cibercriminal que se desbarata, surge otra que ocupa su lugar, y los recién llegados suelen ser aún más formidables. Por ejemplo, el grupo de ransomware LockBit se puso en contacto con los afiliados de ALPHv, convenciéndolos de que cambiaran y continuaran las negociaciones con las víctimas.

Como resultado, 2024 fue el año más grande de la historia de LockBit, hasta que el FBI se hizo con 7.000 claves de cifrado. Esta es una buena noticia para los internautas respetuosos de la ley, pero no pasará mucho tiempo antes de que aparezca otra banda de ransomware para ocupar su lugar.

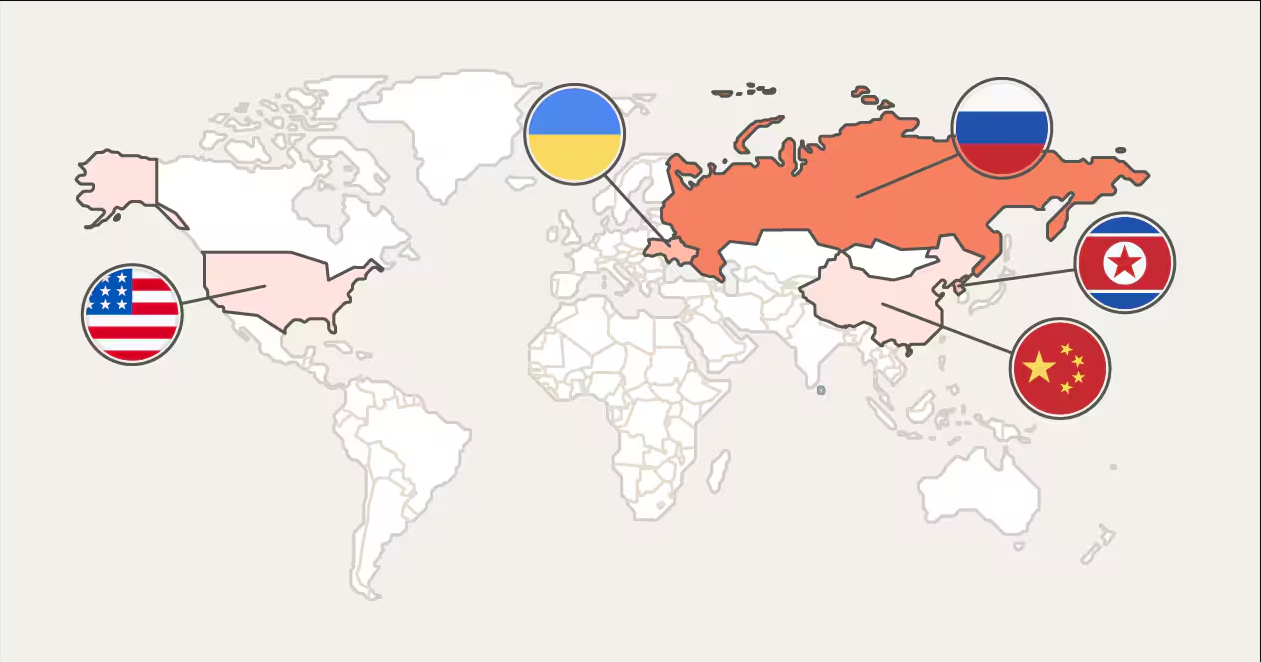

Los atacantes de ransomware van donde está el dinero. Esto significa que las industrias y los países de ingresos altos, en lugar de los consumidores y los países de ingresos más bajos, tienen más probabilidades de ser atacados. Este es el desglose de los objetivos de ransomware más comunes.

Las cinco industrias con más ataques de ransomware reportados en 2024 fueron:

Estos países encabezan la lista debido a varios factores: tienen una población altamente educada, relativamente pocas oportunidades de obtener ganancias (en algunos casos) e importancia geopolítica.

Si bien los ciberataques pueden ser parte de un conflicto internacional, la mayoría de los ataques de ransomware son llevados a cabo por delincuentes individuales que utilizan RaaS o bandas organizadas de ciberdelincuentes que trabajan independientemente de la influencia estatal. Un número relativamente pequeño de pandillas son responsables de la mayoría de los ataques de ransomware.

En el estudio State of Ransomware 2024, publicado por ActualTech, los investigadores descubrieron que el 29% de las organizaciones consultadas tienen una estricta política de no pago para el ransomware, lo que garantiza que tengan un procedimiento claro a seguir si son víctimas. Sin embargo, todavía queda un largo camino por recorrer, ya que otro 29% de las organizaciones no tienen ninguna política de ransomware.

Otro método de ransomware cada vez más común es publicar los datos en sitios de filtración. En 2023, hubo un aumento del 75% en las publicaciones en sitios de fuga de datos en comparación con 2022. Combinados, los ataques de ransomware que ocurrieron a través de vulnerabilidades explotadas y credenciales comprometidas representaron el 65% de los ataques en 2023.

También es más probable que los ataques de ransomware estén vinculados a actores estatales, y los gobiernos hacen uso de piratas informáticos y RaaS para financiar operaciones militares o promover agendas políticas.

A pesar de las predicciones y la prevalencia actual del ransomware, muchas organizaciones carecen de estrategias preventivas adecuadas contra los ataques de ransomware.

Los ataques de ransomware no van a desaparecer. Constantemente aparecen y evolucionan nuevas amenazas, y depende de usted mantenerse un paso por delante de los atacantes.

Norton 360 Deluxe puede ayudarlo a mantenerse al tanto de las amenazas en evolución y mantener sus datos más seguros. Además de la protección contra ransomware, virus y otros programas maliciosos, Norton 360 Deluxe ayuda a bloquear sitios web falsos que intentan robar sus contraseñas. También viene con una VPN segura para que puedas navegar por Internet de forma más privada. Obtenga ciberdefensas galardonadas para ayudar a proteger su vida digital.

Ransomware statistics: Facts and trends for 2025 Ransomware is an ever-growing threat to businesses, organizations, and individuals everywhere. The more you know about this cyber-menace,

Top 5 social media scams Los sitios de redes sociales como Twitter y Facebook tienen un lado oscuro. Las solicitudes de phishing son una táctica

Social media sites like twitter and facebook have a dark side. Phishing requests are a common ploy by cybercriminals. Beware of blindly clicking on shortened URLs. Check your antivirus and anti-spyware protection.

Estamos programados para ser criaturas sociales, y sitios como Twitter y Facebook han capitalizado esto con gran éxito. Según su directora de operaciones, Sheryl Sandberg, Facebook atrae 175 millones de inicios de sesión todos los días.

Pero con esta tremenda popularidad también viene un lado oscuro. Los creadores de virus y otros ciberdelincuentes van a donde están los números, y eso incluye a los sitios de redes sociales populares. Para ayudarte a evitar una estafa o una infección viral, hemos elaborado esta lista de las cinco principales estafas en las redes sociales.

You’ve likely seen this one before — the dreaded chain letter has returned. It may appear in the form of, “Retweet this and Bill Gates will donate $5 million to charity!” But hold on, let’s think about this. Bill Gates already does a lot for charity. Why would he wait for something like this to take action? Answer: He wouldn’t. Both the cause and claim are fake.

Entonces, ¿por qué alguien publicaría esto? Buena pregunta. Podría ser algún bromista que busca reírse, o un spammer que necesita “amigos” para comunicarse más tarde. Muchas personas bien intencionadas transmiten estas afirmaciones falsas a otros. Rompe la cadena e infórmales de la probable artimaña.

Por su propia naturaleza, los sitios de redes sociales nos facilitan mantenernos en contacto con amigos, al mismo tiempo que nos acercamos para conocer a otros nuevos. Pero, ¿qué tan bien conoces realmente a estos nuevos conocidos? Esa persona con la foto de perfil atractiva que acaba de hacerse amiga de ti, y de repente necesita dinero, es probablemente algún ciberdelincuente en busca de dinero fácil. Piénsalo dos veces antes de actuar. De hecho, el mismo consejo se aplica incluso si conoces a la persona.

Imagínate esto: acabas de recibir una solicitud urgente de uno de tus verdaderos amigos que “perdió su billetera en vacaciones y necesita algo de efectivo para volver a casa”. Entonces, siendo la persona servicial que eres, envías algo de dinero de inmediato, según sus instrucciones. Pero hay un problema: tu amigo nunca envió esta solicitud. De hecho, ni siquiera es consciente de ello. Su computadora infectada con malware tomó todos sus contactos y reenvió el correo electrónico falso a todos, esperando ver quién mordía.

De nuevo, piensa antes de actuar. Llama a tu amigo. Infórmele de la solicitud y vea si es cierta. A continuación, asegúrese de que su computadora no esté infectada también.

“¿Qué tipo de personaje de STAR WARS eres? ¡Descúbrelo con nuestro cuestionario! ¡Todos tus amigos lo han tomado!” Hmm, esto suena interesante, así que ingresa su información y número de celular, según las instrucciones. Después de unos minutos, aparece un mensaje de texto. Resulta que eres más Yoda que Darth Vader. Bueno, eso es interesante… pero no tanto como lo será la factura del celular del próximo mes.

También acaba de suscribirse sin saberlo a un servicio dudoso que cobra $ 9.95 cada mes.

Resulta que ese “servicio gratuito y divertido” no es ni lo uno ni lo otro. Tenga cuidado con estos juegos de cebo y cambio. Tienden a prosperar en las redes sociales.

“¡Alguien acaba de poner estas fotos de ti borracho en esta fiesta salvaje! ¡Échales un vistazo aquí!” ¿Eh? ¡Déjame verlo! Inmediatamente, hace clic en el enlace adjunto, que lo lleva a su página de inicio de sesión de Twitter o Facebook. Allí, ingresas la información de tu cuenta, y un ciberdelincuente ahora tiene tu contraseña, junto con el control total de tu cuenta.

¿Cómo sucedió esto? Tanto el correo electrónico como la página de destino eran falsos. Ese enlace en el que hiciste clic te llevó a una página que solo se parecía a tu sitio social previsto. Se llama phishing, y te acaban de engañar. Para evitarlo, asegúrese de que su seguridad en Internet incluya defensas antiphishing. Muchos programas freeware y shareware no incluyen esta protección esencial.

Tenga cuidado de no hacer clic a ciegas en URL acortadas. Los verás en todas partes en Twitter, pero nunca sabes a dónde vas a ir, ya que la URL (“Uniform Resource Locator”, la dirección web) oculta la ubicación completa. Al hacer clic en un enlace de este tipo, podría dirigirlo al sitio deseado o a uno que instale todo tipo de malware en su computadora.

Los acortadores de URL pueden ser bastante útiles. Solo tenga en cuenta sus posibles trampas y asegúrese de tener protección en tiempo real contra spyware y virus.

En pocas palabras: los sitios que atraen a un número significativo de visitantes también van a atraer a un elemento criminal. Si toma precauciones de seguridad con anticipación, como el uso de protección antivirus y antispyware, puede defenderse contra estos peligros y navegar con confianza.

Estadísticas de ransomware: datos y tendencias para 2025 El ransomware es una amenaza cada vez mayor para empresas, organizaciones e individuos de todo el mundo.

Las 5 principales estafas en las redes sociales Social media sites like twitter and facebook have a dark side. Phishing requests are a common ploy

Las estafas son cada vez más difíciles de detectar, pero nos hemos preparado para ello. Hoy, Norton está dando un salto revolucionario con la integración de Genie Scam Protection, nuestra última innovación en detección de estafas y ciberseguridad impulsadas por IA, en la línea Norton Cyber Safety.

Podrías recibir uno mientras cenas fuera… o mientras estás en el sofá disfrutando de un libro. Incluso podrías recibir uno durante tus vacaciones en un lugar lejano. ¡Ping! Ese sonido familiar anuncia un mensaje de texto.

A primera vista, el mensaje parece legítimo. Estás a punto de hacer clic, como siempre. Pero de repente, no estás seguro de si deberías hacer clic en ese enlace.

¿Es una alerta real de tu banco? ¿Tu cuenta realmente ha sido comprometida? Sería ideal que un amigo experto en estafas te supervisara. Podría decirte al instante si tus sospechas son correctas o si no debes preocuparte. Y ahí está Norton.

La inspiración detrás de la aplicación Genie original surge de la comprensión de que los ciberatacantes han evolucionado sus tácticas. No se trata solo de atacar sistemas, sino de conectar con las personas y explotarlas.

“Las estafas de hoy no son las mismas que antes se podían evitar”, afirmó Leena Elias, directora de producto de Gen. “Atrás quedaron los días en que se podía detectar una estafa a simple vista. Los estafadores están aprovechando la IA para agilizar sus estrategias y hacerlas más creíbles. Si a esto le sumamos la enorme cantidad de correos electrónicos, mensajes de texto y llamadas que recibimos a diario, es evidente que necesitamos la tecnología de nuestro lado para evitar convertirnos en la próxima víctima de una estafa”.

Pero nos preguntamos: ¿cómo podíamos acercar Genie a más personas? Aprovechamos los conocimientos adquiridos con la aplicación Genie original para crear Genie Scam Protection, una parte de las experiencias de las aplicaciones móviles y de escritorio de Norton 360. Esta expansión ayudará a los usuarios a protegerse cibernéticamente de más tipos de estafas sin necesidad de usar una segunda aplicación.

Genie Scam Protection está integrado en la línea de productos Norton Cyber Safety sin costo adicional. Esta expansión añade nuevas capas de protección para protegerte de las estafas en línea.

Las características incluyen:

Sin embargo, para Norton 360 con planes LifeLock Select, Advantage y Ultimate Plus, hemos agregado Genie Scam Protection Pro, que incluye las funciones anteriores y agrega:

Muchas herramientas de detección de estafas se basan en su capacidad para analizar enlaces web. Un enlace conocido como peligroso se bloquea y el usuario queda protegido. Pero, cuando los mensajes no contienen enlaces, o estos son desconocidos, pueden eludir las herramientas de seguridad sin problemas.

El motor de IA de Genie no se basa únicamente en enlaces y sitios web maliciosos conocidos. Analiza los elementos contextuales del mensaje, analizando el significado de las palabras como lo haría un humano, un experto en estafas.

Genie combina su análisis de texto con nuestro profundo conocimiento de la ciberseguridad. Este análisis exhaustivo permite a Genie emitir advertencias oportunas a los usuarios, incluso para estafas desconocidas.

Incluso si estas estafas están diseñadas para engañarle a usted y a otras herramientas de seguridad sin enlaces maliciosos conocidos, o sin ningún enlace, Genie Scam Protection puede detectar amenazas de estafa a kilómetros de distancia. Esto ocurre de forma proactiva, en tiempo real, sin que usted tenga que mover un dedo para averiguar si ese mensaje de texto, correo electrónico o sitio web es una estafa. Y si encuentras algo sospechoso en línea, siempre puedes buscar el asesoramiento del asistente Genie con inteligencia artificial cuando sientas que algo no está del todo bien.

No se trata solo de defenderse contra amenazas, se trata de capacitar a los usuarios para que tomen decisiones informadas y mejoren su independencia y seguridad digitales. La línea Norton Cyber Safety, ahora con Genie Scam Protection, representa más que un simple avance tecnológico: es un cambio tectónico en la forma en que las personas administran su ciberseguridad personal e interactúan con la IA. Con ella, Norton sigue allanando el camino hacia una nueva era de ciberseguridad impulsada por IA.

Estadísticas de ransomware: datos y tendencias para 2025 El ransomware es una amenaza cada vez mayor para empresas, organizaciones e individuos de todo el mundo.

Las 5 principales estafas en las redes sociales Social media sites like twitter and facebook have a dark side. Phishing requests are a common ploy

Las estafas se están volviendo más difíciles de detectar, pero nos hemos preparado para ello. Hoy, Norton da un paso revolucionario al integrar Genie Scam Protection, nuestra última innovación en detección de estafas impulsada por IA y ciberseguridad, en la línea de productos Norton Cyber Safety.

Puede que recibas uno mientras estás cenando… o mientras estás en el sofá disfrutando de un libro. Incluso podrías recibirlo durante tus vacaciones en un lugar lejano. ¡Ping! Ese sonido familiar anuncia un mensaje de texto.

A primera vista, el mensaje parece legítimo. Estás a punto de hacer clic como de costumbre. Pero, de repente, no estás tan seguro de si deberías hacer clic en ese enlace después de todo.

¿Es una alerta real de tu banco? ¿Se ha comprometido realmente tu cuenta? Sería ideal tener un amigo experto en estafas para que te eche un vistazo. Podría decirte al instante si tus sospechas son correctas o si no necesitas preocuparte. Aquí es donde entra Norton.

Basado en el éxito de nuestra aplicación original Norton Genie para la detección de estafas, Norton Genie Scam Protection, nuestra nueva característica en los planes Norton 360, utiliza nuestra avanzada inteligencia artificial (IA) propietaria para exponer instantáneamente las estafas en línea, para que puedas relajarte y volver a tu comida, tu libro o tus vacaciones.

La inspiración detrás de la aplicación original Genie proviene del entendimiento de que los atacantes cibernéticos han evolucionado sus tácticas. Ya no se trata solo de atacar sistemas, sino de conectarse con las personas y explotarlas.

“Las estafas de hoy no son las mismas que antes podías detectar a simple vista”, dijo Leena Elias, directora de productos en Gen. “Se acabaron los días en los que podías detectar una estafa a un kilómetro de distancia con el ojo desnudo. Los estafadores están utilizando IA para acelerar sus esquemas y hacerlos más creíbles. Si sumamos eso al volumen de correos electrónicos, mensajes de texto y llamadas que recibimos a diario, está claro que necesitamos tecnología a nuestro favor para ayudarnos a evitar convertirnos en la próxima víctima de una estafa”.

Nuestra aplicación original Genie detecta estafas escaneando textos e imágenes para identificar estafas modernas, difíciles de detectar. No solo analiza textos y enlaces, sino que también busca señales emocionales y contextuales dentro de los mensajes para identificar estafas avanzadas. Permite a los usuarios mantenerse seguros en un mundo cada vez más conectado y complejo.

Pero nos preguntamos: ¿cómo podríamos llevar más de Genie a más personas? Usamos los aprendizajes obtenidos de la aplicación original Genie para crear Genie Scam Protection, una parte de la experiencia de las aplicaciones móviles y de escritorio Norton 360. Esta expansión ayudará a mantener a los usuarios ciberseguros de más tipos de estafas sin necesidad de usar una segunda aplicación.

Genie Scam Protection está integrado en la línea de productos Norton Cyber Safety sin costo adicional. Esta expansión agrega nuevas capas de protección para ayudarte a mantenerte más seguro frente a las estafas en línea.

Las características incluyen:

Sin embargo, para los usuarios de los planes Norton 360 con LifeLock Select, Advantage y Ultimate Plus, hemos agregado Genie Scam Protection Pro, que incluye las características anteriores y agrega:

Para los usuarios de Norton 360 con LifeLock Ultimate Plus, Genie Scam Protection Pro va aún más lejos, incluyendo Soporte y Reembolso de Estafas que ofrece hasta $10,000 en cobertura para ciertos tipos de estafas.

Muchas herramientas de verificación de estafas dependen de su capacidad para analizar un enlace web. Un enlace conocido como peligroso se bloquea y el usuario se protege. Pero, cuando los mensajes no contienen enlaces o los enlaces son desconocidos, pueden pasar desapercibidos por las herramientas de seguridad.

El motor de IA de Genie no solo depende de enlaces y sitios web conocidos como peligrosos. Analiza los elementos contextuales del mensaje, observando lo que significan las palabras de la misma manera en que lo haría un ser humano… y un experto en estafas.

Genie combina su análisis de texto con nuestro profundo entendimiento de la ciberseguridad. El análisis completo permite que Genie proporcione advertencias oportunas a los usuarios, incluso para estafas previamente no vistas.

Incluso si estas estafas están diseñadas para engañar a otros y a las herramientas de seguridad sin enlaces conocidos, o incluso sin enlaces en absoluto, Genie Scam Protection puede detectar amenazas de estafas a kilómetros de distancia. Esto ocurre de manera proactiva, en tiempo real, sin que tengas que mover un dedo para saber si ese texto, correo electrónico o sitio web es una estafa. Y si encuentras algo sospechoso en línea, siempre puedes buscar consejo de la función de asistente impulsado por IA de Genie siempre que sientas que algo no está del todo bien.

No se trata solo de defenderse contra amenazas, sino de empoderar a los usuarios para tomar decisiones informadas y mejorar su independencia y seguridad digital. La línea de productos Norton Cyber Safety, ahora con Genie Scam Protection, representa más que un avance tecnológico: es un cambio tectónico en la forma en que las personas gestionan su ciberseguridad personal e interactúan con la IA. Con esto, Norton sigue abriendo el camino hacia una nueva era de ciberseguridad impulsada por IA.

Descargo de responsabilidad: Algunas nuevas funciones de protección contra estafas se implementarán gradualmente para los clientes existentes de Norton.

En el 2018, el cibercrimen fue amenaza creciente. Uno puede pensar que la única forma de cibercrimen de la cual preocuparse es el robo de información financiera por parte de los hackers. Pero lamentablemente, no es la única…

El cibercrimen es en el 2016 una amenaza en aumento. Uno puede pensar que la única forma de cibercrimen de la cual preocuparse es el robo de información financiera por parte de los hackers. Pero lamentablemente, no solo debemos preocuparnos por la información financiera. Al ver la lista de cibercrímenes que se producen, es probable que no quiera volver a usar Internet. Sin embargo, no es necesario recurrir a una medida tan drástica. Para protegerse, debe adoptar algunas precauciones básicas y saber a quién contactar si otra persona realiza actividades criminales en línea.

En el 2018, el cibercrimen fue amenaza creciente. Uno puede pensar que la única forma de cibercrimen de la cual preocuparse es el robo de información financiera por parte de los hackers. Pero lamentablemente, no solo debemos preocuparnos por la información financiera. Al ver la lista de cibercrímenes que se producen, es probable que no quiera volver a usar Internet. Sin embargo, no es necesario recurrir a una medida tan drástica. Para protegerse, debe adoptar algunas precauciones básicas y saber a quién contactar si otra persona realiza actividades criminales en línea.

El cibercrimen es cualquier delito que se realice en línea o que ocurra principalmente en línea. Abarca desde el robo de identidad y otras violaciones de seguridad hasta actividades como la pornografía vengativa, el acoso cibernético, el hostigamiento, el abuso e, incluso, la explotación sexual infantil. Los terroristas cada vez participan más en Internet y trasladan los crímenes más aterradores al espacio cibernético.

Hay algunas precauciones básicas que deberían adoptar todas las personas que usan Internet para protegerse contra todos los cibercrímenes que existen:

1. Usar un conjunto de aplicaciones de seguridad en Internet que ofrezca un servicio completo, como Norton Security Premium, para asegurarse de estar protegido contra virus, además de otras amenazas emergentes en Internet.

2. Usar contraseñas seguras, no repetirlas en distintos sitios y cambiarlas frecuentemente. Puede apoyarse en una aplicación de administración de contraseñas para mantener sus contraseñas protegidas.

3. Mantener todo el software actualizado. Es particularmente importante mantener actualizado el sistema operativo y el software de seguridad en Internet. Los hackers mayormente usan los puntos vulnerables conocidos en el software para obtener acceso al sistema. Aplicar parches a esos puntos vulnerables disminuye la probabilidad de que usted se convierta en una víctima.

4. Administrar la configuración de las redes sociales para mantener protegida la mayoría de la información privada y personal. Los cibercriminales que usan ingeniería social normalmente pueden obtener su información personal con solo algunos puntos de referencia. Por eso, cuanta menos información comparta en Internet, mejor.

5. Proteger la red doméstica con una contraseña de cifrado segura, además de una VPN. Una VPN cifra todo el tráfico saliente de los dispositivos hasta que llegue a su destino. Incluso si un hacker logra ingresar a la línea de comunicación, lo único que podrá interceptar es tráfico cifrado.

6. Hablar con los niños acerca del uso aceptable de Internet sin cerrar los canales de comunicación. Asegúrese de que sepan que pueden recurrir a usted si alguien los acosa, abusa u hostiga en línea.

7. Estar actualizado sobre las brechas de seguridad más importantes. Si tiene una cuenta en un sitio en el que se produjo una brecha de seguridad, investigue qué información obtuvieron los hackers y cambie su contraseña inmediatamente.

8. Cuando crea que está siendo víctima de un cibercrimen, debe alertar a la policía local y en algunos casos, al FBI y la Comisión Federal de Comercio. Es importante que lo haga, incluso si le parece que el delito es menor. De esta forma, estará ayudando a evitar que los criminales se aprovechen de otras personas en el futuro.

TikTok es una aplicación de redes sociales generalmente segura, con varias advertencias clave. Es posible que hayas oído hablar de estafas en TikTok, como sorteos falsos, ataques de phishing y estafas románticas. Descubre lo segura que es esta popular aplicación y cómo un producto como Norton 360 Deluxe puede ayudarte a cubrir algunos de sus puntos débiles.

TikTok es una plataforma de alojamiento de videos cortos desarrollada por la empresa de medios ByteDance, con sede en Beijing. A pesar de su popularidad, TikTok ha estado en el centro de varias controversias a lo largo de los años, con padres, empresas y legisladores expresando preocupaciones sobre la seguridad y confiabilidad de la aplicación.

La recopilación de datos, el contenido perjudicial y la seguridad nacional son algunos de los temas más polémicos en torno a la aplicación. Entonces, ¿es seguro usar TikTok? ¿Y hay grupos de edad más vulnerables que otros? Exploraremos algunas de las mayores amenazas de seguridad de la aplicación para arrojar luz sobre estas preguntas.

En términos generales, TikTok es tan seguro como cualquier otra plataforma de redes sociales, gracias a sus múltiples características de seguridad, que incluyen:

Sin embargo, TikTok sigue enfrentando escrutinio. Una encuesta de 2023 reveló que el 59% de los adultos estadounidenses consideran a TikTok una amenaza importante o menor para la seguridad nacional de Estados Unidos, en parte debido a las prácticas de recopilación de datos de la aplicación.

Además, varios gobiernos internacionales han señalado a TikTok como un riesgo de seguridad y han impuesto prohibiciones a la aplicación. Australia, Estonia, Francia, Noruega, el Reino Unido, Estados Unidos y varias instituciones de la Unión Europea han prohibido a sus empleados instalar TikTok en dispositivos propiedad del gobierno. Estas naciones mencionaron las preocupaciones sobre las prácticas de recopilación de datos de TikTok como los principales motivos de estas restricciones.

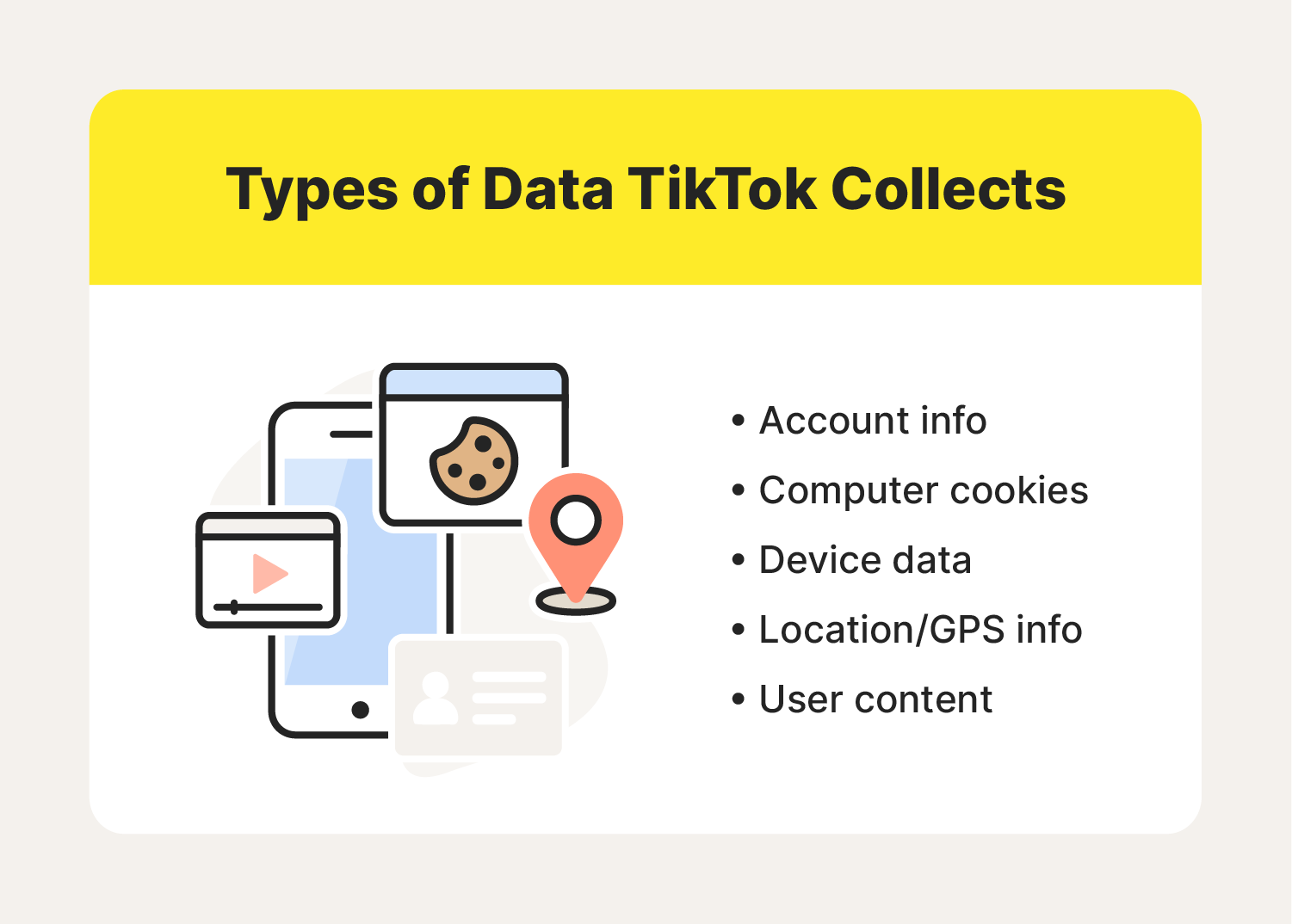

Como muchas otras aplicaciones, TikTok recopila datos para mejorar su funcionalidad y la experiencia del usuario, incluyendo:

Los datos de los usuarios son esenciales para que las aplicaciones funcionen correctamente. También pueden compartirse con diferentes organizaciones por diversas razones.

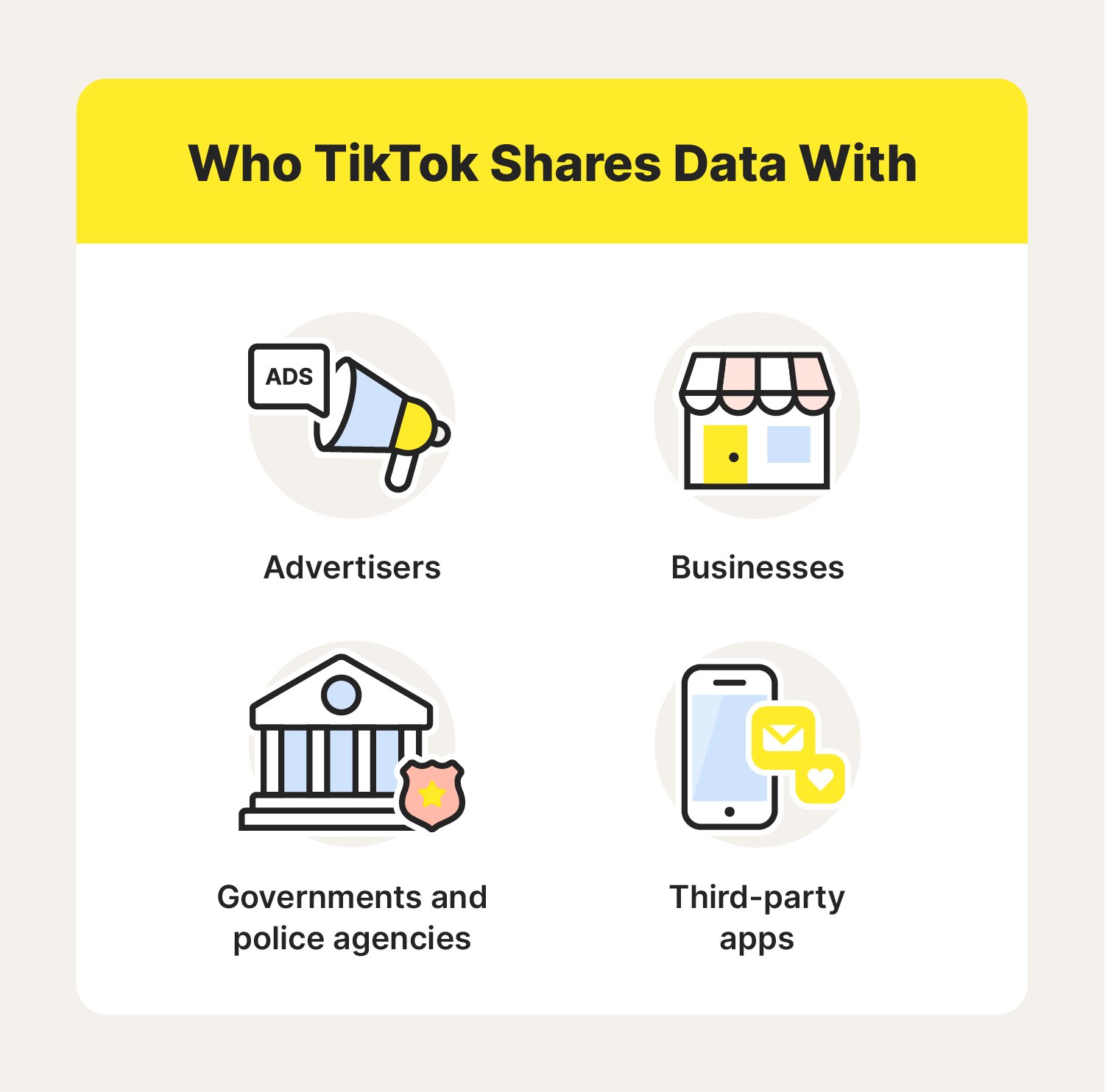

TikTok comparte datos con múltiples organizaciones por motivos comerciales y regulatorios. Algunas de las entidades que tienen acceso a los datos de TikTok incluyen:

TikTok publica informes sobre sus acuerdos de intercambio de datos, que pueden ayudar a los usuarios a entender cómo maneja la empresa su información. Pero pueden ocurrir estafas si los datos de los usuarios caen en manos equivocadas.

TikTok enfrenta muchas de las mismas amenazas en las redes sociales que afectan a Facebook, Instagram y Twitter.

Las estafas románticas se aprovechan de personas que buscan una relación amorosa en línea. En una estafa romántica en TikTok, un estafador crea una cuenta falsa y se dirige a usuarios reales hablando con ellos en secciones de comentarios o enviándoles mensajes directos. El estafador puede generar confianza con el tiempo y luego inventar historias elaboradas para pedir dinero. Sentir presión para enviar dinero y tener dificultades para hablar con la otra persona (en persona o por teléfono) pueden ser señales de una estafa romántica.

La interacción comunitaria es una parte importante de la experiencia en TikTok. Los estafadores pueden intentar aprovechar esto organizando sorteos falsos con premios inexistentes. La gravedad de estos sorteos puede variar; algunas cuentas pueden realizar sorteos falsos para generar participación, mientras que otros individuos con intenciones más maliciosas intentarán robar dinero o información personal.

En una estafa de phishing, un criminal intenta obtener acceso a información sensible haciéndose pasar por una fuente legítima. En TikTok, un estafador podría intentar obtener información mediante mensajes directos, pidiendo datos como credenciales de inicio de sesión o información de tarjetas de crédito. Los usuarios también pueden encontrar comentarios o publicaciones que los instan a hacer clic en un enlace específico, lo que podría iniciar una estafa de phishing.

Actores malintencionados, hackers y criminales pueden usar TikTok para llevar a cabo diversas estafas en redes sociales, pero los usuarios pueden aplicar consejos de ciberseguridad para aumentar su seguridad en la app.

Consejos de ciberseguridad para TikTok

Las mejores prácticas de ciberseguridad y una higiene digital básica pueden hacer que tu tiempo en TikTok sea mucho más seguro. Algunas estrategias útiles incluyen:

TikTok puede no ser la única plataforma de redes sociales que usas regularmente. Afortunadamente, puedes implementar estas estrategias en otras plataformas para proteger mejor tu presencia en línea.

Usa TikTok de forma segura con Norton 360 Deluxe

Puedes tomar medidas para gestionar algunos de los riesgos de ciberseguridad asociados con TikTok. Servicios como Norton 360 Deluxe ofrecen un conjunto de herramientas de ciberseguridad que te ayudarán a estar más seguro dentro y fuera de la app, incluyendo una VPN integrada y una solución de monitoreo de la web oscura.

Todos las recibimos cada tanto: ventanitas emergentes que nos notifican que hay actualizaciones de software disponibles para el equipo. Lo más probable es que siempre aparezcan…

Todos las recibimos cada tanto: ventanitas emergentes que nos notifican que hay actualizaciones de software disponibles para el equipo. Lo más probable es que siempre nos parezca que aparecen justo cuando estamos haciendo algo importante, por lo que nos resulta lógico hacer clic en el botón “Recordarme más tarde”. Pasa el tiempo y esta ventana emergente molesta aparece nuevamente para pedirnos que instalemos las actualizaciones y reiniciemos el equipo. Y, al igual que la primera vez, estamos haciendo otra cosa, así que volvemos a postergar la instalación, y así sucesivamente. Sin embargo, esa notificación no aparece solo para molestarnos. Actualizar nuestro software es sumamente importante.

Las actualizaciones de software realizan muchísimas tareas. Hay actualizaciones del sistema operativo y de programas de software individuales. Estas actualizaciones proporcionan muchas revisiones para el equipo, por ejemplo, agregan funciones nuevas, eliminan funciones desactualizadas, actualizan controladores, proporcionan correcciones de errores y, lo que es aún más importante, reparan vulnerabilidades detectadas.

Por lo general, una vulnerabilidad de software es una debilidad de seguridad detectada en un sistema operativo o un programa de software. Los hackers se aprovechan de esta debilidad: escriben código para atacarla de forma específica y lo empaquetan en software malicioso. Estos puntos vulnerables pueden infectar su equipo sin que usted haga nada más que ver un sitio web, abrir un mensaje comprometido o reproducir soportes infectados.

Una vez que infecta el equipo, este software malicioso puede robar datos, permitir que el atacante tome control del equipo e, incluso, utilizar el software con otros fines a los originales.

Entonces, aunque estas actualizaciones de software pueden parecer una molestia, piense que son una medida preventiva para garantizar su seguridad en Internet. La próxima vez que aparezca un mensaje que le solicite realizar una actualización, no lo dude y haga clic en el botón “Instalar ahora”.

Publicación de invitado de Kevin Haley, director de NortonLifeLock Security Response: Estoy en contra de todas las formas de hostigamiento. Pero, probablemente, la que más me molesta es cuando alguien arrebata un objeto personal…

ACTUALIZACIÓN: Refleja la última información acerca de los ataques de ransomware recientes.

En las últimas semanas, surgieron informes acerca de una variante de ransomware conocida como “WannaCry”, que comenzó a infectar equipos con Windows y ya se identificó en alrededor de 70 países.

El ransomware es una forma muy conocida de software malicioso que cifra los datos de un equipo para exigir dinero. Si el usuario no le paga al cibercriminal en un cierto plazo, no puede recuperar los datos y los pierde para siempre.

En este caso en particular, WannaCry exige un pago de 300 USD en bitcoins. Si el usuario no realiza el pago en tres días, la cantidad de dinero exigido se duplica. Si el pago no se realiza en una semana, se eliminan los archivos.

Los investigadores de seguridad descubrieron la amenaza rápidamente e intentaron frenar el índice de infección. Lamentablemente, este software malicioso no solo se propaga a gran velocidad, sino que también se desarrolla con rapidez para evitar su mitigación. Según la Europol, en el corto periodo de tiempo desde que se descubrió, el ataque ha afectado a más de 200 000 usuarios en 150 países.

Esta amenaza de ransomware todavía está muy activa en Internet, y deberá tomar precauciones de inmediato para no convertirse en otra de sus víctimas. Asegúrese de usar software de seguridad y de actualizarlo para permanecer protegido contra las versiones de este ransomware descubiertas más recientemente. Existen parches de Microsoft, incluso para sistemas operativos no admitidos anteriormente (XP, 2K3, Windows 8).

Una vez que esté seguro de que no hay ninguna infección en su equipo, realice una copia de seguridad del disco duro. Luego, asegúrese de desconectar el disco duro del equipo para almacenarlo de forma segura.

Lo PRIMERO que debe hacer es actualizar el sistema operativo del equipo. Existen parches para esta variante específica de software malicioso.

Si desea una solución de más largo plazo contra ataques de ransomware, siga estos consejos para empresas y clientes:

El ransomware es una forma en línea del comportamiento abusivo de quitarle un objeto a alguien. En este caso, el hostigador se mete en su equipo y roba le archivos personales: documentos, fotos, información financiera y todos los elementos que le importan. Los archivos siguen estando en el equipo, justo frente a usted, pero ahora están cifrados y no puede acceder a ellos. Para descifrarlos, debe pagarle al hostigador una suma de entre 300 y 500 dólares.

Este es uno de los crímenes más desarrollados de Internet. Creció un 4500 % en 2014 y no hay indicios de que vaya a detenerse, ya que es demasiado rentable para los hostigadores. ¿Cómo puede detenerlos? Hay cinco acciones que marcarán una gran diferencia.

Los hostigadores que usan ransomware nos están asechando. Sin embargo, podemos protegernos si seguimos estos cinco consejos simples sobre lo que se debe hacer y lo que no. Además, nos protegeremos contra todo el resto de los hostigadores que usan software malicioso.

¿Qué es la Web profunda?

Conozca los aspectos positivos y negativos del Internet “oculto” además de información que le sorprendería encontrar allí.

Hay muchas capas de Internet que es posible que desconozca. Existe la parte en la que todos vemos Facebook, YouTube, Twitter, sitios web de noticias y todo aquello visible a la luz de los motores de búsqueda. Esto se conoce como la “Web superficial”.

La segunda capa de la Web es la Web profunda. En realidad, la Web profunda alberga un tesoro de datos interesantes y útiles. Y también toneladas de información inútil. Algunos ejemplos de sitios que pueden alojarse en la Web profunda son intranets de empresas, sitios web internos de establecimientos médicos u hospitales, páginas de cuentas bancarias, bases de datos de gobiernos y sitios web privados que para acceder al contenido, requieren un inicio de sesión.

Además de estos tipos de páginas web, la Web profunda también incluye páginas archivadas, como artículos de noticias y papers de investigación. De todos modos, gran parte del contenido de la Web profunda es accesible; todo lo que necesita saber es la URL.

Para acceder a la “Web oscura” debe contar con herramientas especiales, tales como The Onion Router (TOR). La Web profunda no solo está oculta intencionalmente de los motores de búsqueda sino que, además, está cifrada. Este sistema con un nivel de anonimato tan avanzado atrae cantidades de cibercriminales y otros individuos malvados.

Para acceder a la “Web oscura” debe contar con herramientas especiales, tales como The Onion Router (TOR). La Web profunda no solo está oculta intencionalmente de los motores de búsqueda sino que, además, está cifrada. Este sistema con un nivel de anonimato tan avanzado atrae cantidades de cibercriminales y otros individuos malvados.

El smishing es una forma de phishing mediante la cual alguien intenta obtener información privada..

El smishing es una forma de phishing mediante la cual alguien intenta obtener información privada a través de un mensaje de texto o SMS. El smishing es una amenaza emergente y en crecimiento en el mundo de la seguridad en línea. Siga leyendo para descubrir qué es el smishing y cómo puede protegerse contra él.

Explicado de forma sencilla, el smishing es una forma de phishing que involucra un mensaje de texto. A menudo, esta forma de phishing involucra un mensaje de texto en un SMS o un número de teléfono. El smishing es alarmante porque las personas tienden a confiar más en los mensajes de texto que en los mensajes de correo electrónico. La mayoría de las personas son conscientes del riesgo para la seguridad que conlleva hacer clic en vínculos incluidos en mensajes de correo electrónico. Sin embargo, no puede decirse lo mismo cuando se trata de mensajes de texto.

El smishing usa elementos de ingeniería social para que comparta información personal. Esta táctica se aprovecha de su confianza para obtener información. Los atacantes buscan todo tipo de información: desde contraseñas en línea hasta el número de la seguridad social o información de su tarjeta de crédito. Una vez que los obtienen, pueden comenzar a realizar compras a su nombre. En ese momento es cuando comienzan los problemas.

Otra táctica que usan los atacantes es informarle que, si no hace clic en un vínculo y especifica su información personal, se le comenzará a cobrar el uso de un servicio de forma diaria. Si no se inscribió para el servicio, ignore el mensaje. Si ve cargos no autorizados en el resumen de su tarjeta de débito o crédito, eleve el reclamo a su banco. Ellos le asistirán.

En general, no debe responder mensajes de texto de personas que no conoce. Esa es la mejor forma de permanecer protegido. Esto se aplica particularmente cuando el SMS proviene de un número de teléfono que no lo parece, por ejemplo, el número de teléfono 5000. Esta es una señal de que, en realidad, el mensaje de texto se trata de un correo electrónico enviado a un teléfono. También debe adoptar algunas precauciones básicas para el momento de usar su teléfono, como:

No hacer clic en vínculos que aparezcan en su teléfono a menos que conozca a la persona que lo envió. Incluso si recibe un mensaje de texto de un amigo con un vínculo, antes de hacer clic, verifique si fue su intención enviárselo. Los conjuntos de aplicaciones de seguridad en Internet completos no son solo para equipos portátiles y de escritorio. También puede usarlos en su teléfono móvil.

También se recomienda utilizar en sus dispositivos móviles una VPN, como Norton Secure VPN. De esta forma, protegerá y cifrará cualquier comunicación que se produzca entre su dispositivo móvil e Internet. Nunca instale aplicaciones desde mensajes de texto. Cualquier aplicación que instale en su dispositivo debe provenir de la tienda de aplicaciones oficial. Estos programas son sometidos a intensos procedimientos de evaluación antes de poder introducirse en el mercado. Es preferible ser demasiado precavido. Si tiene alguna duda sobre la seguridad de un mensaje de texto, ni siquiera lo abra.

Casi todos los mensajes de texto que reciba no representarán ninguna amenaza. Pero solo es necesario un mensaje malicioso para comprometer su seguridad. Utilizar un poco de sentido común y ser precavido evitarán que se convierta en una víctima de robo de identidad.